既存のファイアウォールで WatchGuard Application Control を使用する

サンプル構成ファイル — WSM v11.10.1で作成

改訂 — 2018/01/23

ユースケース

組織は既存のファイアウォールの構成やネットワークアドレスを変更せずに、ネットワーク上の特定のアプリケーションの使用をブロックしたと思っています。最初に、すべてのオンラインゲームへのアクセスをブロックし、次に Facebook へのアクセスをブロックすることを計画しています。

この構成例は、参考のために提供されています。お客様のネットワーク環境によっては、構成の追加設定が必要になる場合や、より適切な場合があります。

解決方法の概要

この組織は既存のネットワークの配下に Firebox を追加して、社内のユーザーに使用を許可するアプリケーションを監視および管理することができます。そのため、既存のファイアウォールの構成やネットワークアドレスを変更せずにネットワークを通過するコンテンツを透過的に監視および管理できるように、Firebox をブリッジモードで構成します。

Firebox をネットワークに追加した後にも、 NAT とネットワーク ルーティングは既存のゲートウェイとルーターにより管理されます。Firebox は通過するコンテンツを検証し、そのトラフィックをにポリシーを適用します。

仕組み

ブリッジモードでは、Firebox はネットワークトラフィックをルーティングしません。Firebox はトラフィックを検証し、パケットのヘッダーまたはルーティング情報を変更することなく、宛先にそれを渡します。パケットが Firebox からゲートウェイへ到達すると、それは元のデバイスから送信されたように見えます。

Firebox を通過するトラフィックは、デバイス構成ファイルに追加するポリシーにより管理されます。Application Control がポリシーで有効になっていると、トラフィックを検証してアプリケーションを特定し、指定したアプリケーションのトラフィックがブロックされます。

要件

- ネットワークのサイズに適する Firebox

Firebox の機能はモデルによって異なります。自社のネットワークのトラフィックを管理する機能が搭載された Firebox を選択する必要があります。Firebox の詳細については、http://www.watchguard.com/wgrd-products/を参照してください。 - Fireware OS v11.4 以上

Application Control を使用するには、Firebox が Fireware OS v11.4 以上を使用する必要があります。 - Application Control へのセキュリティ登録

Firebox はアクティブの Application Control セキュリティ登録が必要です。

構成例

この種の構成を説明するため、プライベートネットワークを保護する既存のファイアウォールの例を紹介します。ルーティングは既存のネットワークデバイスで管理されるため、ファイアウォールの配下のネットワークはルーターの配下の単一のネットワークまたは複数のサブネットであると考えられます。Firebox はネットワーク構成にかかわりなく、ネットワークユーザーと既存のファイアウォールの間のトラフィックに Application Control のルールを適用できます。

この構成の例では、既存のネットワークは次の IP アドレスを使用します:

| ネットワーク構成の例 | IP アドレス |

|---|---|

| 既存のファイアウォール | 192.168.100.1 |

| 既存のファイアウォールの直下のプライベートネットワーク | 192.168.100.0/24 |

Firebox を設定するには、既存のファイアウォールの IP アドレスと、Firebox に割り当てて管理することができる内部ネットワーク上の使用可能な IP アドレスの情報のみが必要です。Firebox がネットワークユーザーとファイアウォールの間にある限り、既存のネットワークトポロジの残りの部分は Firebox の構成に影響しません。

この点を強調するため、フラットな内部ネットワークとルーティングされた内部ネットワークの 2 つの既存のネットワークトポロジを用意しています。どちらのトポロジにも同じ Firebox 構成ファイルを使用できます。

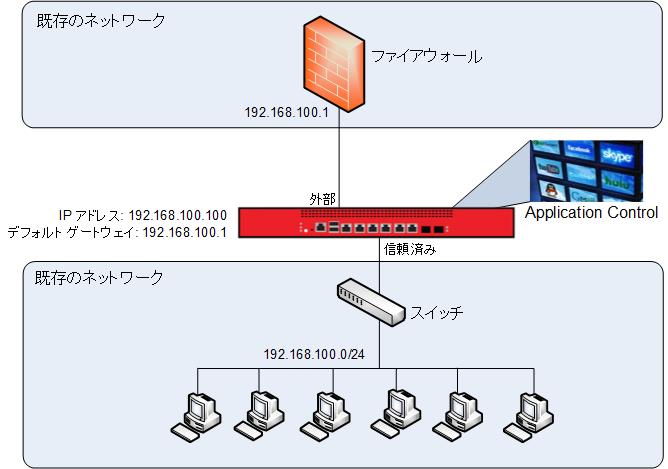

トポロジ 1 — フラットな内部ネットワーク

この図は、Application Cotrol を使用するため、単一サブネットのネットワーク上に Firebox をインストールする場所を示しています。

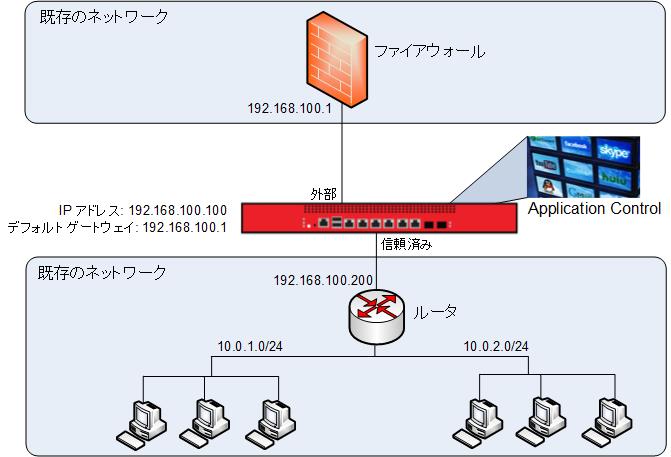

トポロジ 2 — ルーティングされた内部ネットワーク

この図は、Application Cotrol を使用するため、ルーターと複数サブネットのネットワーク上に Firebox をインストールする場所を示しています。

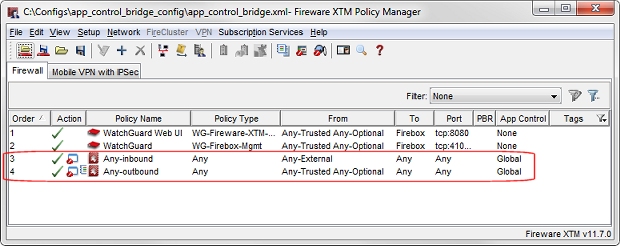

サンプル構成ファイル

参考のため、このドキュメントはサンプル構成ファイルを含んでいます。このサンプル構成ファイルは、前セクションで説明した両方のネットワークトポロジをサポートしています。サンプル構成ファイルの詳細を検証するには、Policy Manager v11.10.1 以上でこのファイルを開きます。

サンプル構成ファイルの名前はapp_control_bridge.xml です。

構成ファイルの説明

ブリッジモードのネットワーク構成について

このサンプル構成ファイルでは、ネットワークはブリッジモードで構成されます。

![[ネットワーク構成] ダイアログボックスのスクリーンショット](images/app_control_network_config.jpg)

デバイスに接続して管理するには、Firebox の IP アドレスを使用します。そのアドレスはファイアウォールと同じサブネット上にある必要があります。この例では、Firebox の IP アドレスは 192.168.100.100/24 に設定されています。

既存のファイアウォールはファイアウォール直下のネットワークの既定のゲートウェイであるため、Firebox 構成ファイルのゲートウェイ IP アドレスはファイアウォール IP アドレス 192.168.100.1 に設定されます。

ポリシー

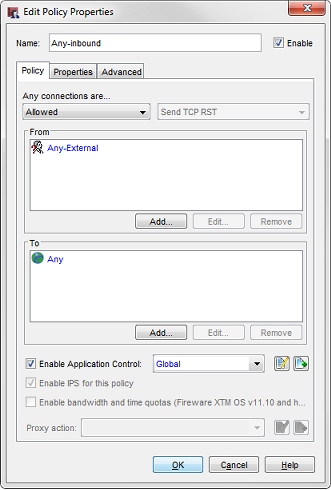

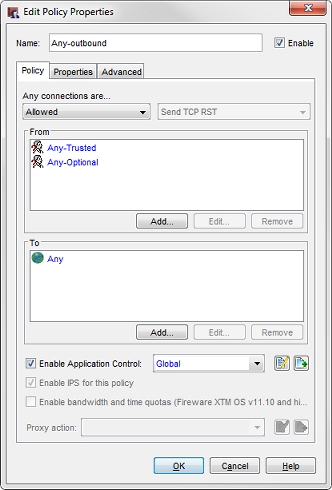

サンプル構成ファイルには次の 2 つのポリシーが含まれているため、すべてのトラフィックがデバイスを通過できます:

- Any-inbound — ファイアウォールからネットワーク上のユーザーへのすべてのトラフィックを許可します。

- Any-outbound — ネットワーク上のユーザーからファイアウォールへのすべてのトラフィックを許可します。

Any のポリシーは全タイプのトラフィックに適用されます。これらのポリシーを開いて、ポリシー構成の詳細を確認できます。

各ポリシーでは、グローバル Application Control アクションが有効になっています。

Application Control の設定

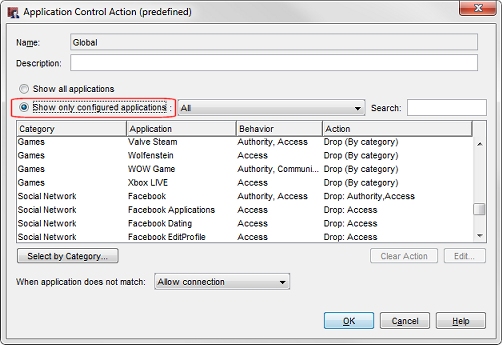

この構成の例では、グローバル Application Control アクションが以下をブロックするように設定されています:

- すべての Facebook アプリケーション

- ゲーム カテゴリ内のすべてのアプリケーション

このグローバル Application Control アクションはトラフィックを許可する Any-inbound ポリシーと Any-outbound ポリシーで有効です。

サンプル構成ファイルの グローバル Application Control アクションを確認するには:

- 登録サービス > Application Control の順に選択します。

Application Control アクション ダイアログ ボックスが表示されます。 - アクション リストから グローバル Application Control アクションを選択し、編集 をクリックします。

Application Control アクション(事前定義) ダイアログ ボックスが表示されます。 - 構成済みアプリケーションのみ表示 を選択します。

この例では、すべてのゲーム アプリケーションがアプリケーションのカテゴリに基づいてブロックされ、選択したアクション: 切断 (カテゴリ別) によって示されます。ただし、Facebook アプリケーションは個別にブロックされ、指定された切断アクションにより示されます。

- どのアプリケーション カテゴリがブロックされているかを確認するには、カテゴリごとに選択 をクリックします。

この例では、ゲーム カテゴリのアクションが切断に設定されていることが分かります。

ゲーム カテゴリにより、Facebook ゲームだけでなく、すべてのオンラインゲームがブロックされます。これはこのユースケースの目的です。

ブロックされたアプリケーションを監視する

Application Control が構成済みの Application Control アクションに一致するトラフィックを切断するときに、そのイベントがトラフィックログ メッセージに表示されます。Firebox System Manager (FSM) を使った Firebox に接続する場合、Traffic Monitor タブを選択して、どのアプリケーションがブロックされているかを示すログ メッセージを確認できます。既定では、トラフィックがポリシーにより許可されていないときにのみログ メッセージが作成されるようにポリシーが構成されるため、ブロックされているアプリケーションに関するメッセージのみが Traffic Monitor に表示されます。

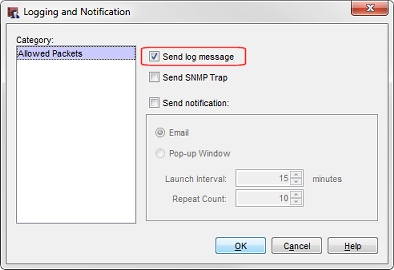

トラフィックがブロックされていない場合であっても、検出されすべてのアプリケーションのログ メッセージを確認するには、許可されたすべてのパケットでログ メッセージを生成するようにポリシーを構成できます。 サンプル構成ファイルでは、許可されたすべてのパケットでログ メッセージを送信するように Any-outbound ポリシーが構成されています。

この構成設定を確認:

- Any-outbound ポリシーをダブルクリックします。

Any-outbound ポリシーの ポリシーのプロパティの編集 ダイアログ ボックスが表示されます。 - プロパティ タブを選択します。

- ログ記録 をクリックします。

ログ記録と通知 ダイアログ ボックスが開きます。

WatchGuard System Manager には、Application Control のログ メッセージを確認し、レポートを作成するために使用できるその他のレポーティングおよび監視ツールが含まれています。

結論

この構成の例では、既存のネットワークに Firebox を追加して、選択したアプリケーションを Application Control でブロックする方法について解説しました。このネットワークに Firebox を追加する場合、既存のファイアウォールの構成やこのネットワーク上の他のデバイスの構成を変更する必要はありませんでした。Firebox は、トラフィックを検証し、Application Control アクションで構成されたアプリケーションをブロックするのみでした。

Firebox をネットワークに追加した後、ネットワークのセキュリティとネットワーク上のコンテンツの管理を強化する他のセキュリティ サービスを容易に有効にすることができます。たとえば、コンテンツのカテゴリに基づいて Web コンテンツをブロックする WebBlocker、またはスパイウェア、クロスサイト スクリプティング、バッファ オーバーフローなどの脅威からリアルタイムで保護する Intrusion Prevention Service を有効にすることができました。

使用可能な WatchGuard UTM セキュリティ登録については、http://www.watchguard.com/products/xtm-software/overview.asp を参照してください。

この構成の例では、すべての Facebook アプリケーションのアクセスがブロックされますが、特定の Facebook アプリケーションを選択的にブロックして、他のアプリケーションを許可することができました。たとえば、マーケティング部の必要に応じて Facebook アプリケーションを許可しながら、同時に Facebook ゲームへのアクセスをブロックできました。

Application Control を開始する方法の詳細については、http://www.watchguard.com/help/documentation/ の Fireware ヘルプ を参照してください。